12 мая 2017 началась эпидемия заражения компьютеров эксплойтом и шифровальщиком WannaCry (также известен как Wana Decrypt0r 2.0), причем совершенно без участия пользователей.

12 мая 2017 началась эпидемия заражения компьютеров эксплойтом и шифровальщиком WannaCry (также известен как Wana Decrypt0r 2.0), причем совершенно без участия пользователей.

Для заражения зловредом использовалась уязвимость в Windows, которая была закрыта корпорацией Microsoft ещё два месяца назад — 14 марта 2017 года.

Атаке через Internet, а затем и по локальной сети, подверглись компьютеры с различными версиями Windows, на которых не был установлен соответствующий патч.

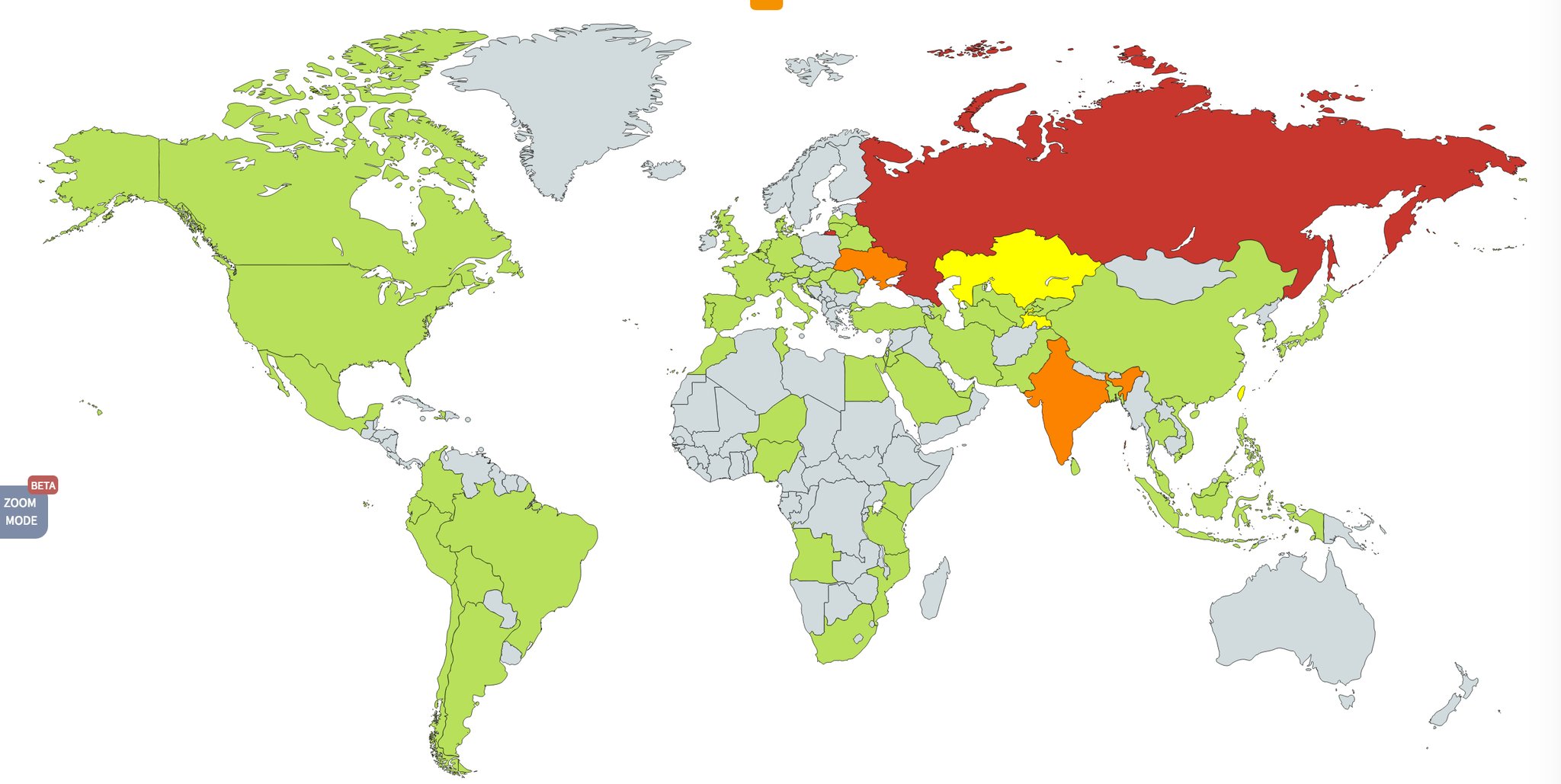

По данным Европола, по состоянию на 14 мая 2017 года атаке подверглось более 200.000 компьютеров в 154 странах мира.

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом — не допускать его.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно — воспользуйтесь встроенным модулем в Kaspersky Total Security, он умеет автоматизировать этот процесс.

- Устанавливайте обновления ПО. В данном случае всем пользователям Windows настоятельно рекомендуется установить системное обновление безопасности MS17-010, тем более что Microsoft выпустила его даже для официально более неподдерживаемых систем вроде Windows XP или Windows 2003. Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно.

- Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено защитное решение Лаборатории Касперского, рекомендуем сделать следующее: после обновления антивирусных баз вручную запустить задачу сканирования критических областей и, в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так антивирусные решения Лаборатории Касперского определяют WannaCry), перезагрузить систему

Существует небольшой шанс самостоятельно восстановить зашифрованные файлы при следующих условиях:

- если система восстановления Windows не была отключена;

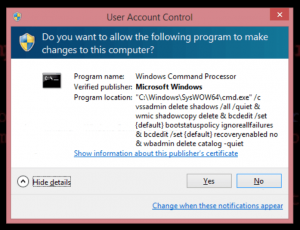

- если в системе Windows был включен UAC (контроль учетных записей) и на запрос от шифровальщика WannaCry пользователь не ответил согласием (была нажата кнопка Нет или No — пример на скрине);

- или если процесс шифрования был по какой-то причине прерван, в результате чего Wana Decrypt0r 2.0 не смог удалить теневые копии файлов.

Для проверки возможности восстановления зашифрованных файлов после WannaCry воспользуйтесь утилитой Shadow Explorer.

Инструкция по работе с утилитой (на английском языке).

Далее представлен машинный перевод следующей статьи: https://medium.com/threat-intel/wannacry-ransomware-decryption-821c7e3f0a2b

Используйте утилиту Disk Drill для возможного восстановления части зашифрованных файлов.

Не все файлы не восстанавливаются

Это объясняет, почему были утверждения, что некоторые инструменты доступны для расшифровки всех файлов, заблокированных WannaCry. К сожалению, из нашего анализа того, как работает это вымогательство, кажется, что только несколько файлов, зашифрованных демо-ключом, могут быть расшифрованы инструментом.

Но может быть какая-то надежда. Файлы, хранящиеся на Рабочем столе, Моих документах или на любых съемных дисках компьютера во время заражения, перезаписываются случайно сгенерированными данными и удаляются. Это означает, что восстановить их с помощью средства восстановления файлов или восстановления диска невозможно.

Однако из-за возможных слабых мест в вредоносном ПО можно восстановить другие зашифрованные файлы в системе, когда они были сохранены за пределами этих трех местоположений, используя средство восстановления диска, так как большинство файлов перемещаются во временную папку и Затем, как правило, удаляется, но не перезаписывается с помощью очистителя. Однако коэффициент восстановления может отличаться в разных системах, поскольку удаленный файл может быть перезаписан другими операциями с дисками.

Короче говоря, можно восстановить некоторые файлы, которые были зашифрованы с помощью WannaCrypt, но не заплатили выкуп, однако восстановление всех файлов без резервного копирования в настоящее время представляется невозможным.

В качестве примечания по безопасности, будьте осторожны с любыми сервисами, предлагающими расшифровать все файлы и т. Д., Так как эти расшифровщики вполне могут быть скрыты вредоносными программами.

Мы проверили восстановление файлов с помощью средства восстановления диска Disk Drill , на скриншоте ниже показаны удаленные файлы, которые были обнаружены и восстановлены с помощью этого инструмента:

Подробнее почитать о данном зловреде и вызванной им эпидемии можно здесь и здесь.

Рекомендации по защите компьютера от программ-шифровальщиков.

FreeSafety | Помощь по антивирусам Касперского

FreeSafety | Помощь по антивирусам Касперского