Новый всплеск шифровальщика, блокирующего данные пользователей путем подмены главной таблицы файлов жесткого диска.

Новый всплеск шифровальщика, блокирующего данные пользователей путем подмены главной таблицы файлов жесткого диска.

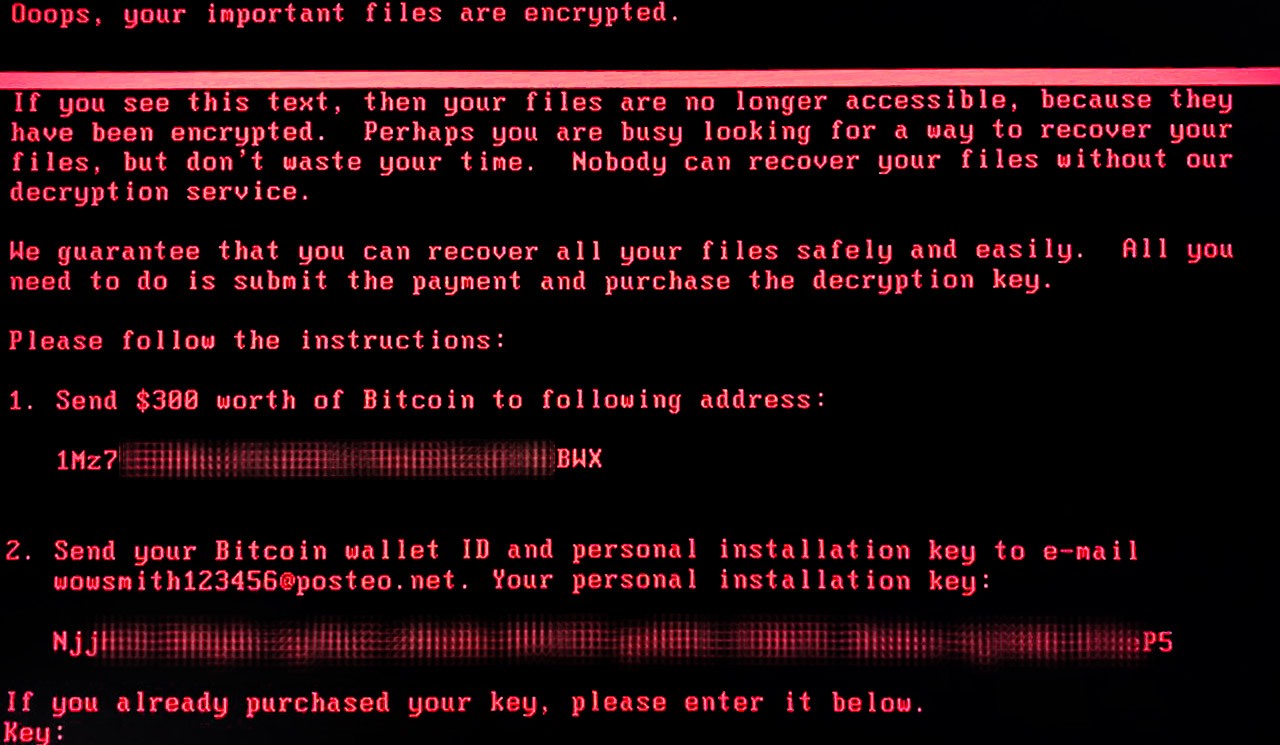

На данный момент достоверной информации, что это за зловред, нет. Предполагалось, что это варианты печально известных Petya или PetrWrap. В настоящее время данному зловреду дано название ExPetr.

Этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода. В данном случае речь идет о новом семействе вредоносного ПО с существенно отличающейся от Petya функциональностью. «Лаборатория Касперского» назвала новый шифровальщик ExPetr. По данным «Лаборатории Касперского», число атакованных пользователей достигло 2 тысяч. Больше всего инцидентов было зафиксировано в России и Украине, также случаи заражения наблюдались в Польше, Италии, Великобритании, Германии, Франции, США и ряде других стран.

Зловред детектируется продуктами Лаборатории Касперского через KSN как UDS:DangerousObject.Multi.Generic, Trojan-Ransom.Win32.ExPetr.a, HEUR:Trojan-Ransom.Win32.ExPetr.gen

Поведенческий анализатор «Мониторинг системы» (System Watcher) продуктов Лаборатории Касперского детектирует это вредоносное ПО с вердиктом: PDM:Trojan.Win32.Generic, PDM:Exploit.Win32.Generic

За восстановление доступа к файлам на жестком диске зловред требует 300 USD в биткойнах. В качестве канала связи с вымогателями указан email wowsmith123456@posteo.net.

Если ваша компания стала сегодня жертвой новой атаки вымогателя, напишите личное сообщение в группу Лаборатории Касперского ВКонтакте – Вам постараются помочь, даже если Вы не клиент Лаборатории Касперского.

Источник: https://blog.kaspersky.ru/new-ransomware-epidemics/17855/

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry.

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Советы, как обезопасить свой компьютер от нового вымогателя:

- Убедитесь, что у вас включены компоненты Kaspersky Security Network и Мониторинг активности.

а) Главное окно КАВ, KIS или KTS — Настройка — Дополнительно — Дополнительные средства защиты и управления — Включить (KSN)

б) Главное окно КАВ, KIS или KTS — Настройка — Защита — Мониторинг активности — ползунок вправо (Вкл.) - Также рекомендуем вручную обновить антивирусные базы. Прямо сейчас. И еще пару раз обновить их в течение следующих нескольких часов.

Главное окно КАВ, KIS или KTS — Обновление баз — Обновить. - В качестве дополнительной меры предосторожности с помощью AppLocker запретите выполнение файла perfc.dat и запуск утилиты PSExec из Sysinternals Suite. Подробнее об AppLocker.

- Установите все обновления безопасности Windows. В особенности то, которое латает дыру, используемую эксплойтом EternalBlue — как это сделать, Лаборатория Касперского подробно рассказала здесь.

- Для прекращения распространения вируса закройте TCP-порты 1024−1035, 135 и 445, как советуют в криминалистической лаборатории Group-IB.

Мы также рекомендуем корпоративным клиентам «Лаборатории Касперского» предпринять следующие действия:

-

Убедиться, что все механизмы защиты активированы, в частности удостовериться, что подключение к облачной инфраструктуре Kaspersky Security Network и «Мониторинг системы» (System Watcher), активированные по умолчанию, не отключены.

-

В качестве дополнительной меры рекомендуем использовать компонент «Контроль активности программ», чтобы запретить всем группам приложений доступ (а соответственно и исполнение) файла с названием «perfc.dat» и утилиты PSexec пакета Sysinternals (подробности о данных функциях можно прочитать по ссылкам help.kaspersky.com/KESWin/10SP2/ru-RU/39265.htm, http://support.kaspersky.ru/10905)

-

В качестве альтернативной меры для запрета исполнения утилиты PSexec пакета Sysinternals рекомендуем использовать компонент «Контроль запуска программ» (help.kaspersky.com/KESWin/10SP2/ru-RU/129102.htm) продукта Kaspersky Endpoint Security, а для запрета исполнения файла perfc.dat – компонент «Контроль активности программ»

-

Сконфигурировать и настроить режим Default Deny с помощью компонента «Контроль запуска программ» в составе решения Kaspersky Endpoint Security, это позволяет обеспечить высокую степень проактивной защиты от данной и подобных атак. Источник: https://www.anti-malware.ru/news/2017-06-28/23284

Чтобы «вакцинировать» свое устройство от атак Petya стоит не только установить критическое обновление MS17-010, закрывающее уязвимости, которые эксплуатируются для распространения шифровальщика, но и создать в директории C:\Windows файл perfc (без расширения) и сделать его доступным только для чтения (read-only).

Источник: https://xakep.ru/2017/06/28/petya-vaccine/

Полезно также почитать:

https://blog.kaspersky.ru/expetr-for-b2b/17896/

FreeSafety | Помощь по антивирусам Касперского

FreeSafety | Помощь по антивирусам Касперского  Новый всплеск шифровальщика, блокирующего данные пользователей путем подмены главной таблицы файлов жесткого диска.

Новый всплеск шифровальщика, блокирующего данные пользователей путем подмены главной таблицы файлов жесткого диска.